O fornecedor corrigiu a vulnerabilidade em outubro, após um alerta vermelho da equipe

Uma exploração de execução remota de código (RCE) de pré-autenticação chegou à popular plataforma de hospedagem na Web Control Web Panel (CWP).

A vulnerabilidade correspondente no CWP 7 foi corrigida e lançada na versão 0.9.8.1147 em 25 de outubro. Todas as versões anteriores foram afetadas.

O CWP, anteriormente CentOS Web Panel, é um painel de controle Linux gratuito com aproximadamente 200.000 servidores em uso ativo.

NÃO PERCA Diga-nos o que você acha do The Daily Swig para ter a chance de ganhar o prêmio Burp Suite

A Prova de Conceito (PoC) foi postada no GitHub e no YouTube ontem (5 de janeiro) por Numan Türle, engenheiro de segurança da empresa turca de infosec Gais Security.

Türle disse ao The Daily Swig que divulgou detalhes técnicos e solicitou um CVE depois de receber garantias de que um número suficiente de servidores havia sido atualizado para a versão corrigida.

A falha agora foi designada como CVE-2022-44877 com uma classificação de gravidade CVSS ainda pendente.

Problema de aspas duplas

A falha reside no componente e permite que invasores não autenticados executem comandos arbitrários do sistema por meio de solicitações HTTP criadas.

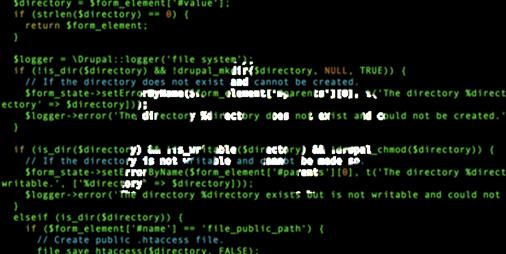

De acordo com Türle, resultou do CWP usando a seguinte estrutura para registrar entradas incorretas:

“Como o URI de solicitação vem do usuário e, como você pode ver, está entre aspas duplas, é possível executar comandos como , que é um recurso do bash”, disse ele.

“Eles transformaram o URI de solicitação em , mas as aspas duplas são interpretadas no lado do bash. Na verdade, é apenas um problema com aspas duplas. Foi um pequeno problema, mas pode ser muito chato.”

Linha do tempo

Türle disse que o bug surgiu de uma pesquisa de dia zero realizada em aplicativos de terceiros usados por clientes da Gais Security.

“Descobrimos essa vulnerabilidade em julho de 2022 e fechamos as portas notificando primeiro nossos clientes”, disse ele.

A CWP foi notificada e a correção começou em 30 de julho. “Como foi um período movimentado, enviamos o relatório completo para a equipe da CWP em 22.10.2022. A equipe do CWP enviou uma versão especial em dois dias e confirmamos que conseguimos reproduzir a vulnerabilidade e enviamos um novo relatório.”

Türle elogiou a equipe de segurança da CWP por uma “solução muito rápida”.

“Embora as vulnerabilidades que comuniquei anteriormente a outras empresas possam levar de um a três meses, a equipe do CWP fechou a vulnerabilidade em dois dias”, acrescentou.

O Daily Swig entrou em contato com o CWP para comentar e atualizará este artigo de acordo se o fizerem.

VOCÊ TAMBÉM PODE GOSTAR Tesla lida com erros de configuração do CORS que deixaram as redes internas vulneráveis

Fonte